¿Cómo de fácil es infectar un dispositivo y robar información privada a una persona?

Más noticias sobre tecnología

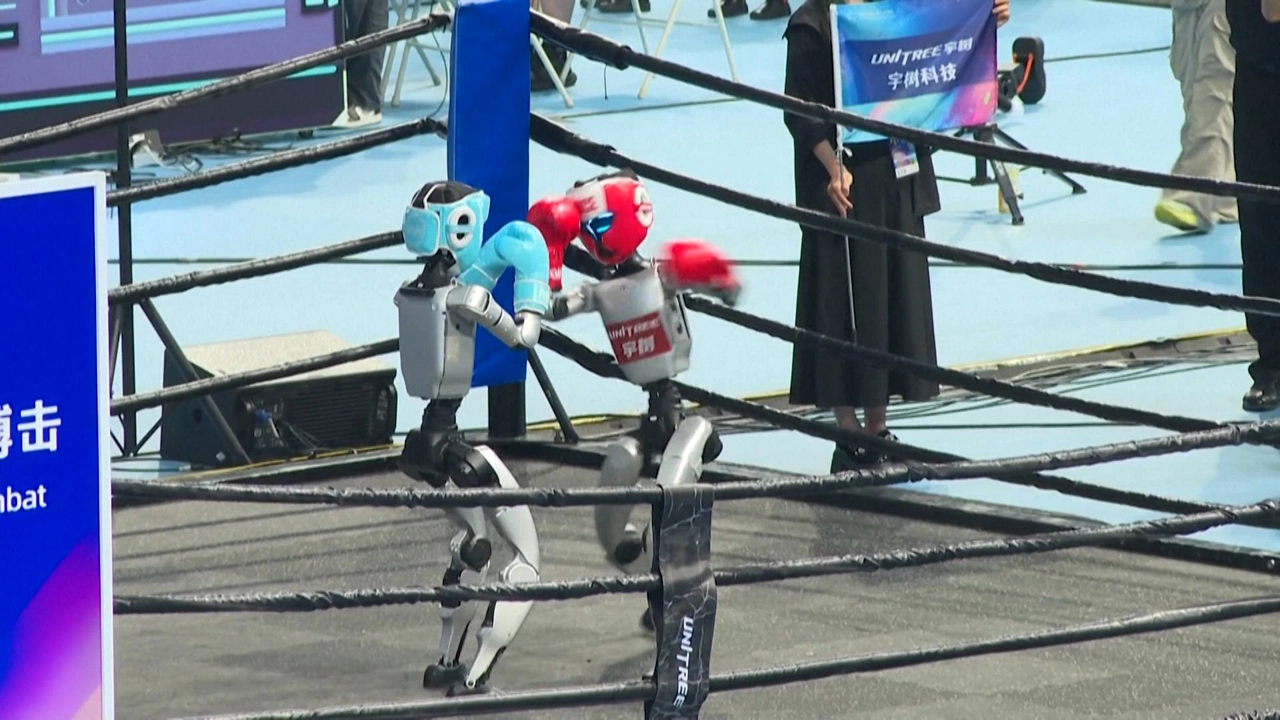

Robots corren, juegan al fútbol, chocan y se desploman en las Olimpiadas de robots de China

China ha inaugurado los Juegos Mundiales de Robots Humanoides, un evento de tres días con el que pretende exhibir sus avances en inteligencia artificial y robótica, con la participación de 280 equipos de 16 países. Los robots compiten en deportes como atletismo y tenis de mesa, y también afrontan retos específicos como clasificar medicamentos, manipular materiales o realizar tareas de limpieza. Los equipos proceden de países como Estados Unidos, Alemania y Brasil, entre otros.

El BEC se volverá a llenar de ordenadores y de apasionados de la informática del 24 al 27 de julio

La mayor 'lan party' del Estado y una de las más relevantes de Europa acogerá más de 4000 ordenadores, kilómetros de cableado, decenas de stands y reunirá durante cuatro días a 5000 apasionados de las nuevas tecnologías, la innovación y la cultura digital.

Dimite la directora ejecutiva de X, Linda Yaccarino, tras dos años al frente de la compañía de Elon Musk

Yaccarino ha anunciado su marcha sin dar las razones, dando a entender que no existe ninguna discrepancia con Elon Musk, a quien ha declarado estar "inmensamente agradecida".

Trump da 90 días más a TikTok para desligarse de su matriz china y poder operar en EE. UU.

Una ley del mandato de Biden obligaba a la app a desligarse de China por considerar al país "adversario" de Estados Unidos, pero el presidente Trump ha otorgado prórrogas para que TikTok encuentre otro inversor en el país norteamericano.

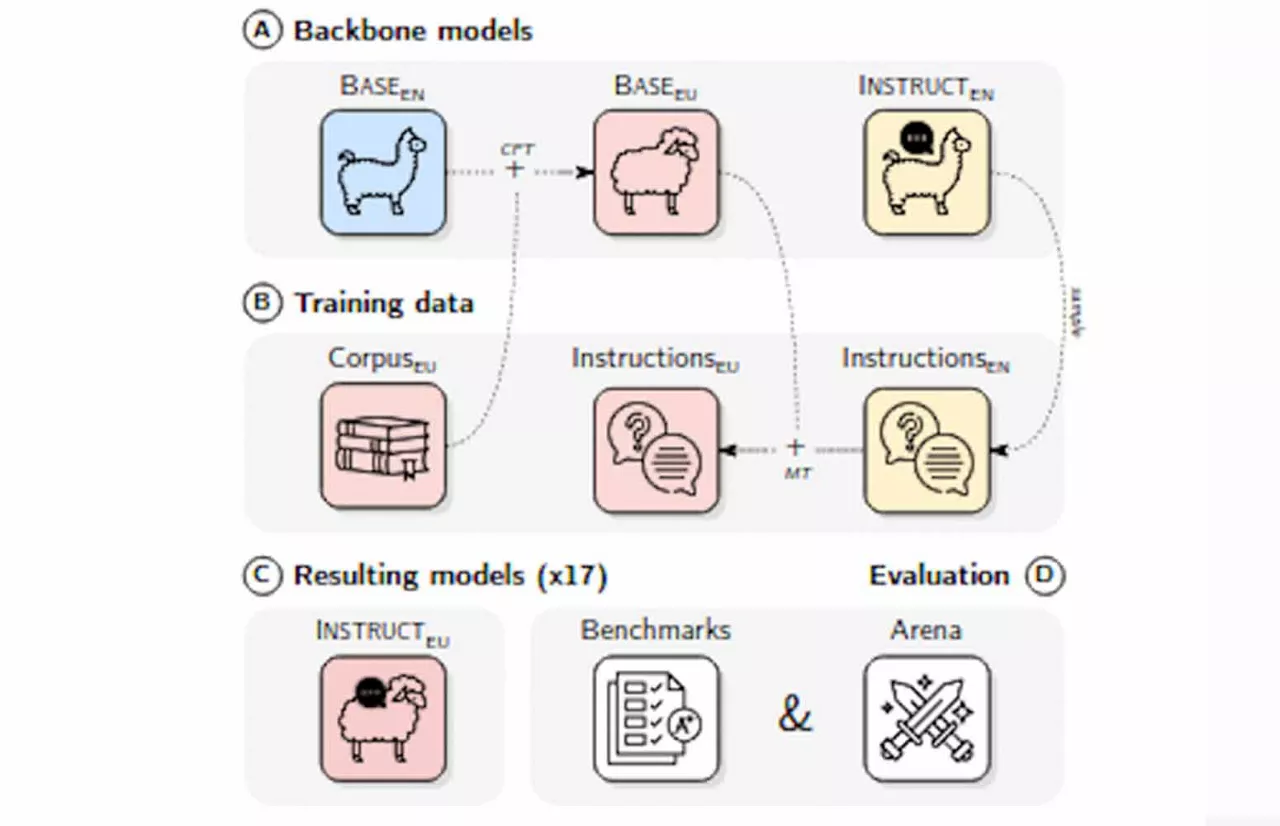

El centro HiTZ descubre una forma innovadora de crear chatbots en euskera y otras lenguas minorizadas

Hasta ahora, la capacidad de los chatbots para mantener buenas conversaciones dependía de la cantidad de documentos disponibles en Internet de forma abierta en un determinado idioma, pero el nuevo método facilitará enormemente la creación de chatbots comprensibles.

5 cosas que debes saber antes de comprarte una Nintendo Switch 2

La nueva de Nintendo sale a la venta este jueves 5 de junio y estas son algunas de las cosas que debes saber antes de comprártela.

CIC nanoGUNE en Donostia se consolida como centro de referencia tecnológica en tecnología cuántica

El edificio de CIC nanoGUNE situado en el barrio de Ibaeta contará con una segunda torre que albergará laboratorios dedicados a la investigación en hardware cuántico.

Las tres contraseñas más populares en el Estado español en 2024 se descifran en un segundo

Con motivo del Día Mundial de la Contraseña, que se celebra este domingo, el Centro de Ciberseguridad Industrial de Gipuzkoa, Ziur, ha advertido en un comunicado de que la ruptura de este cifrado "es uno de los vectores de ataque más usado por los cibercriminales, porque les funciona muy bien".

20 años de YouTube: Este es el primer vídeo subido a la plataforma el 23 de abril de 2005

Un 23 de abril de 2005, un veinteañero desempleado subió una grabación de solo 18 segundos que revolucionaría el mundo y lograría más de 530 millones de visualizaciones.

OpenAI está trabajando en su propia red social, que sería similar a X

El director ejecutivo de OpenAI, Sam Altman, ha estado solicitando en privado la opinión de terceros sobre el proyecto, que aún se encuentra en sus primeras fases. No está claro si la compañía planea lanzar la red social como una aplicación independiente o integrarla en ChatGPT.